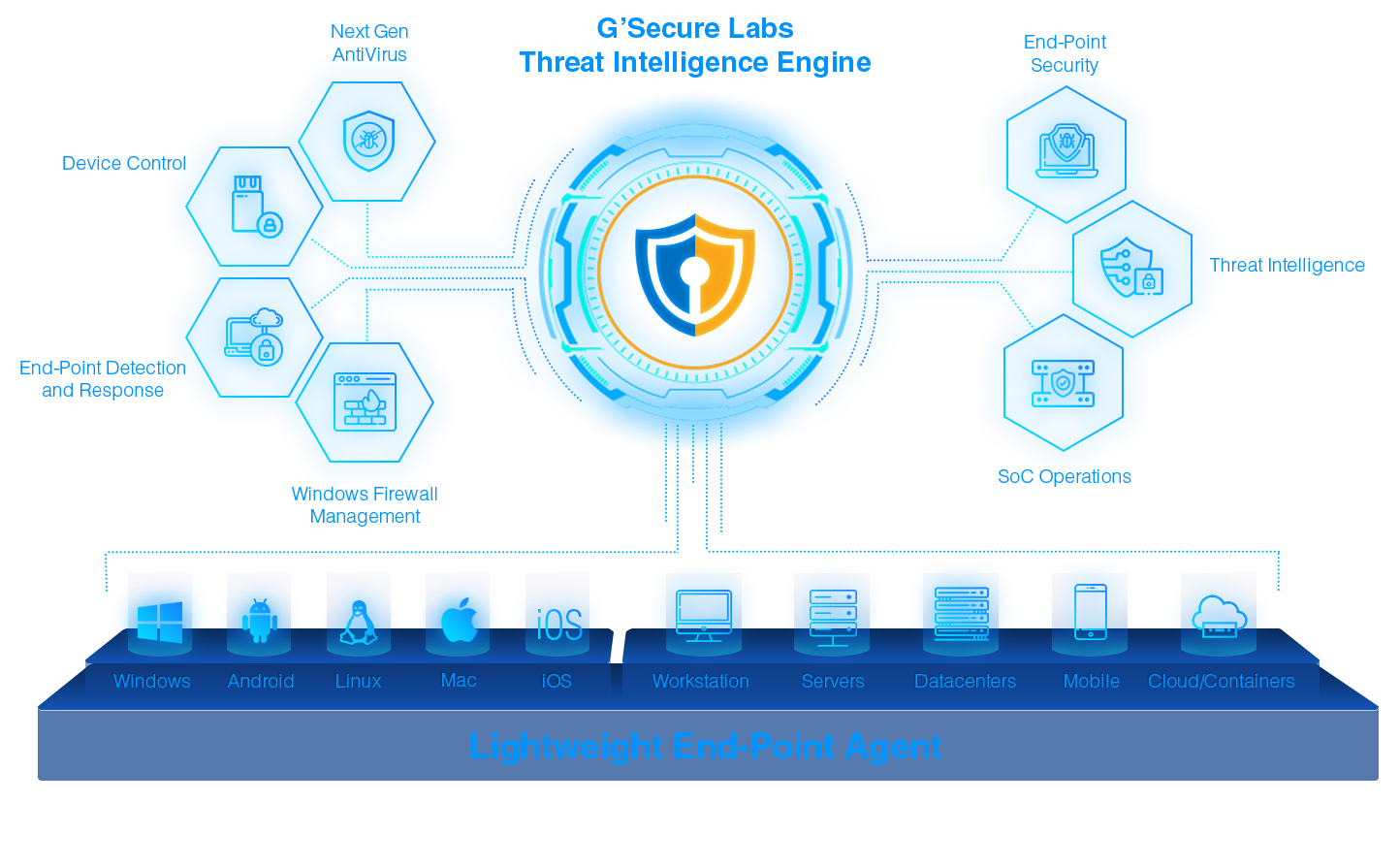

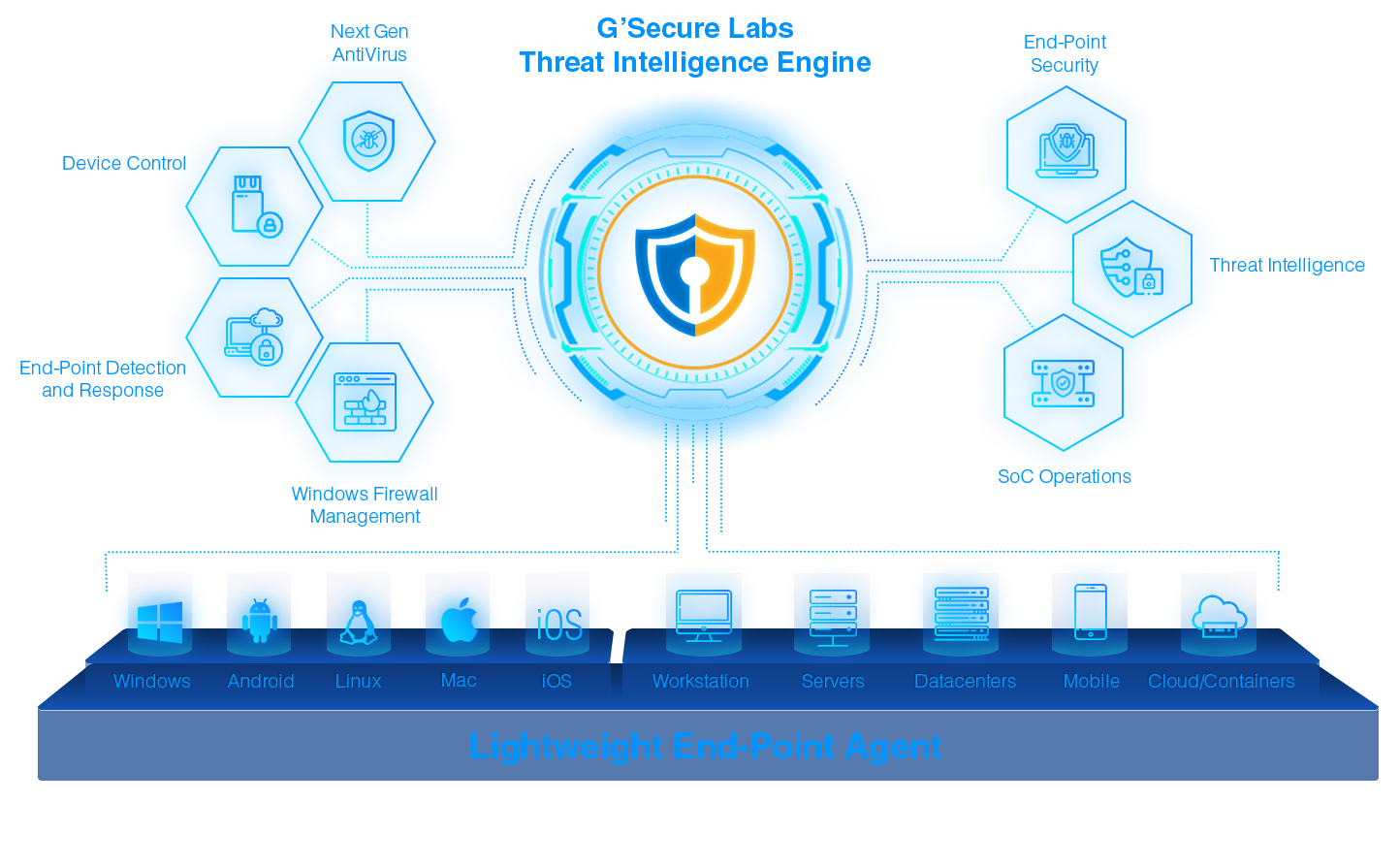

HUR FUNGERAR DET?

Intelligent skydd av slutanvändare och servrar för att skydda dem mot skadlig kod och zero-day-attacker.

Holistiskt skyddspaket för att skydda era digitala resurser mot dagens hot.

Skyddar mot hela spektrumet utan krav på dagliga och besvärliga uppdateringar. Det kombinerar de bästa skyddsteknikerna – maskininlärning, AI, attackindikatorer (IOA), exploit blocking med mera för att hindra metoder som ransomware, malware-free och file-less attacks och omfattar de luckor som lämnats öppna av äldre AV och skyddar helt slutanvändarna både online och offline.

Gör att ni till fullo kan förstå hoten i er miljö och enkelt kan prioritera responser efter bedömning av hotens allvarlighetsgrad. Ni slipper gissa och kan svara på hoten på ett kraftfullt sätt. Omfattningen av hoten i er miljö och hur de kan påverka er bedöms automatiskt.

Klargör hela attacken i ett lättbegripligt processträd som utökats med kontextuella data och underrättelseinformation om hoten. Ger en oöverträffad varningskontext och synlighet och sparar detektionsinformationen i 90 dagar.

Ger tillgång till kraftfulla responsåtgärder för att avgränsa och undersöka komprometterade system. Säkerställer direkt fjärråtkomst till slutanvändare för omedelbara åtgärder med kirurgisk precision.

Gör det enkelt att skapa, hantera och upprätthålla policyer som skyddar mot nätverkshot och ger omedelbar synlighet för att förstärka skyddet och informera om åtgärder.

Ger detaljerad synlighet ifråga om användning av USB-enheter. Möjliggör granulär tillämpning av reglerna för att säkerställa kontroll över USB-enheter som används i miljön.

Bästa produkten i klassen för slutanvändardetektering och respons

AI-baserad signaturbaserad föränderlig detektering genom en passiv agent

Tillgång till graf över globala hot för kriminaltekniska analyser och intrångsanalyser

Bästa skyddet i klassen från moderna cyberattacker och intrång som zero-day-attacker, riktade attacker, file-less malware osv.

Intelligenta flöden med över 1 biljon händelser per vecka och analyser genom maskininlärning

Baseras på attackindikatorer (IOA) och komprometteringsindikatorer för att förebygga riktade attacker

Åtgärdsschema för otillåtna noder tillsammans med analyser av kartläggning av målen

Avancerade grafflöden över hot mot slutanvändare och servrar

Blog

Undrar du någonsin över den inbyggda programvaran i datorn? Vad händer om den påverkar säkerheten? Vilket är det värsta tänkbara scenariot? Ett förinstallerad program i datorn kan utgöra en allvarlig säkerhetsrisk [...]

Read MoreBlog

Citrix Systems, Inc. är ett amerikanskt multinationellt programvaruföretag som tillhandahåller servrar, tillämpnings- och datorvirtualiseringar, nätverk, programvara som tjänst (SaaS) och molntekniker [...]

Read MoreBlog

Tekniken utvecklas hela tiden och det gör dess relevans också. I dagens värld är det allt svårare att tänka sig en dag utan teknik. Tänk bara alla de gånger du förlitar dig på nya tekniker för alla aktiviteter [...]

Read More